- CRM и ERP CRM и ERP

- Чат-боты Чат-боты

- Онлайн-сервисы Онлайн-сервисы

- Системы онбординга Системы онбординга

- Дашборды Дашборды

- Интеграция систем Интеграция систем

- Оптимизация производительности Оптимизация производительности

- Аудит и техподдержка Аудит и техподдержка

- Автоматизация бизнес-процессов Автоматизация бизнес-процессов

- Независимое тестирование Независимое тестирование

-

HTML

-

PHP

-

Yii2

-

Laravel

-

Bitrix

-

Wordpress

-

MySQL

-

Python

-

Django

-

CSS

-

React

-

Angular

-

RabbitMQ

-

Git

-

Redis

-

Vue.js

-

REST

-

SOAP

-

Docker

-

Vagrant

-

WebSocket

-

PostgreSQL

-

Wordpress

-

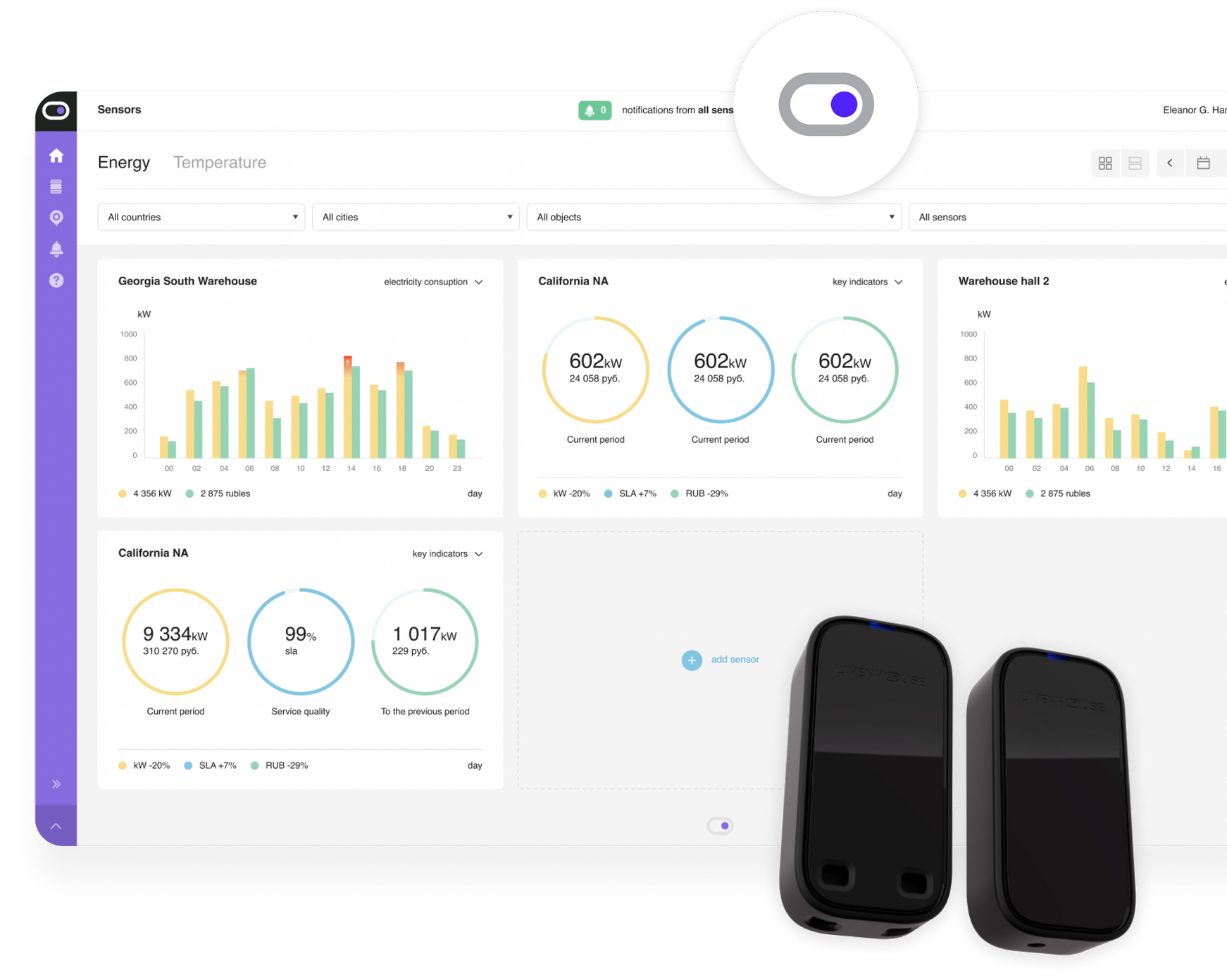

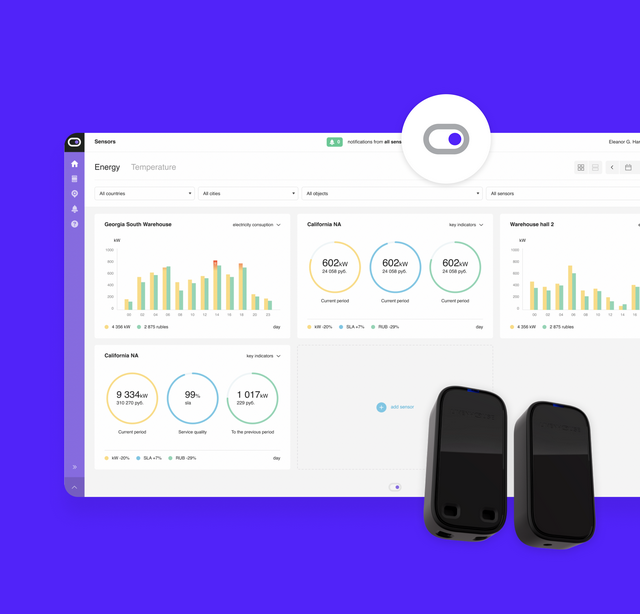

01Онлайн-система мониторинга электроэнергии LIVENHOUSEБеспроводные мониторинговые устройства для умного дома, города и бережливого производства.Подробнее

01Онлайн-система мониторинга электроэнергии LIVENHOUSEБеспроводные мониторинговые устройства для умного дома, города и бережливого производства.Подробнее -

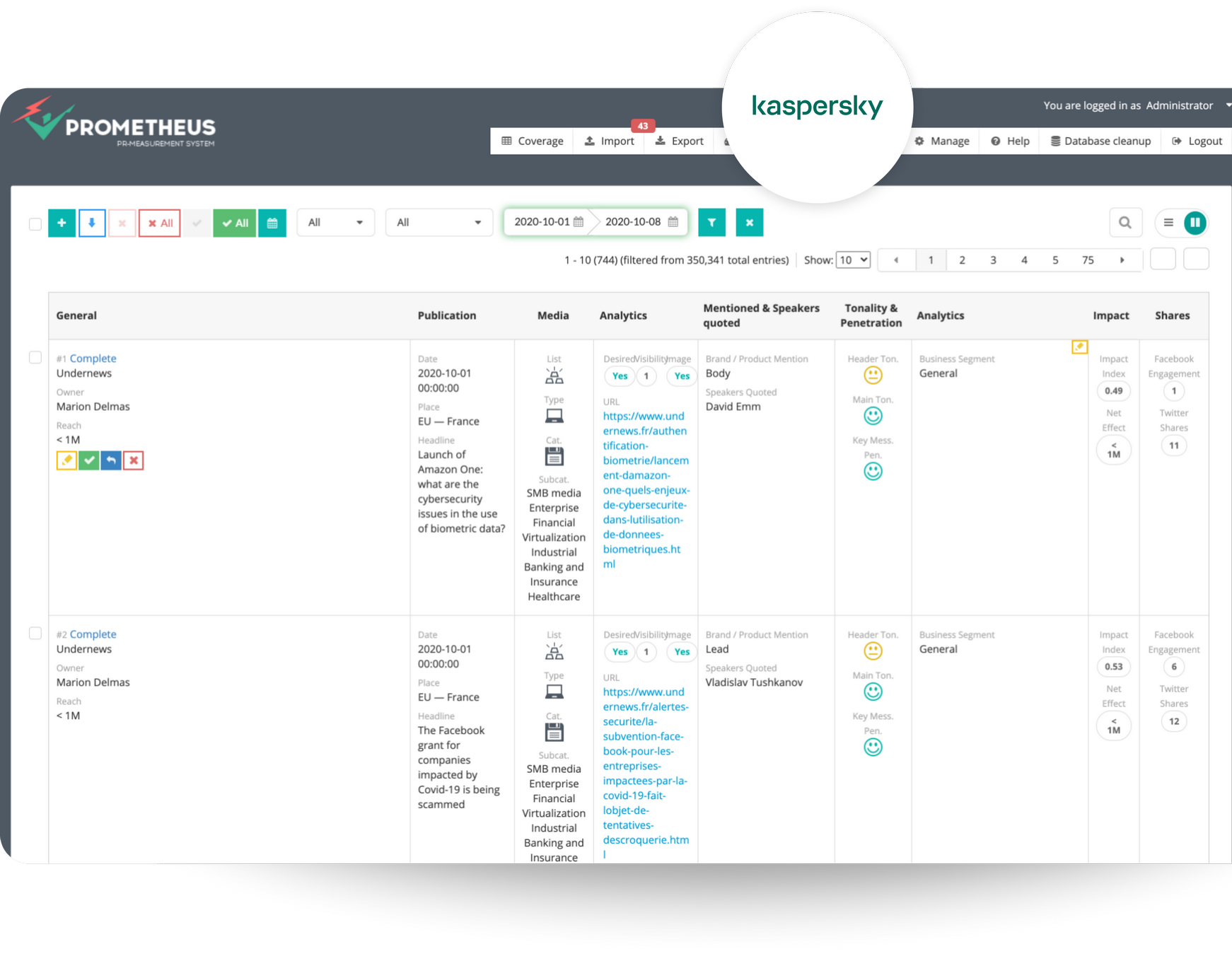

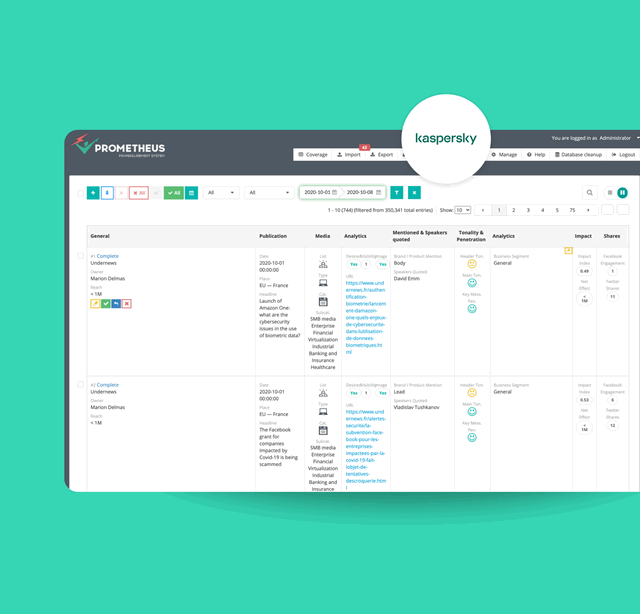

02Техническая поддержка сервиса Лаборатории КасперскогоВнутренний онлайн-сервис Лаборатории Касперского для оценки PR-деятельности компании.Подробнее

02Техническая поддержка сервиса Лаборатории КасперскогоВнутренний онлайн-сервис Лаборатории Касперского для оценки PR-деятельности компании.Подробнее -

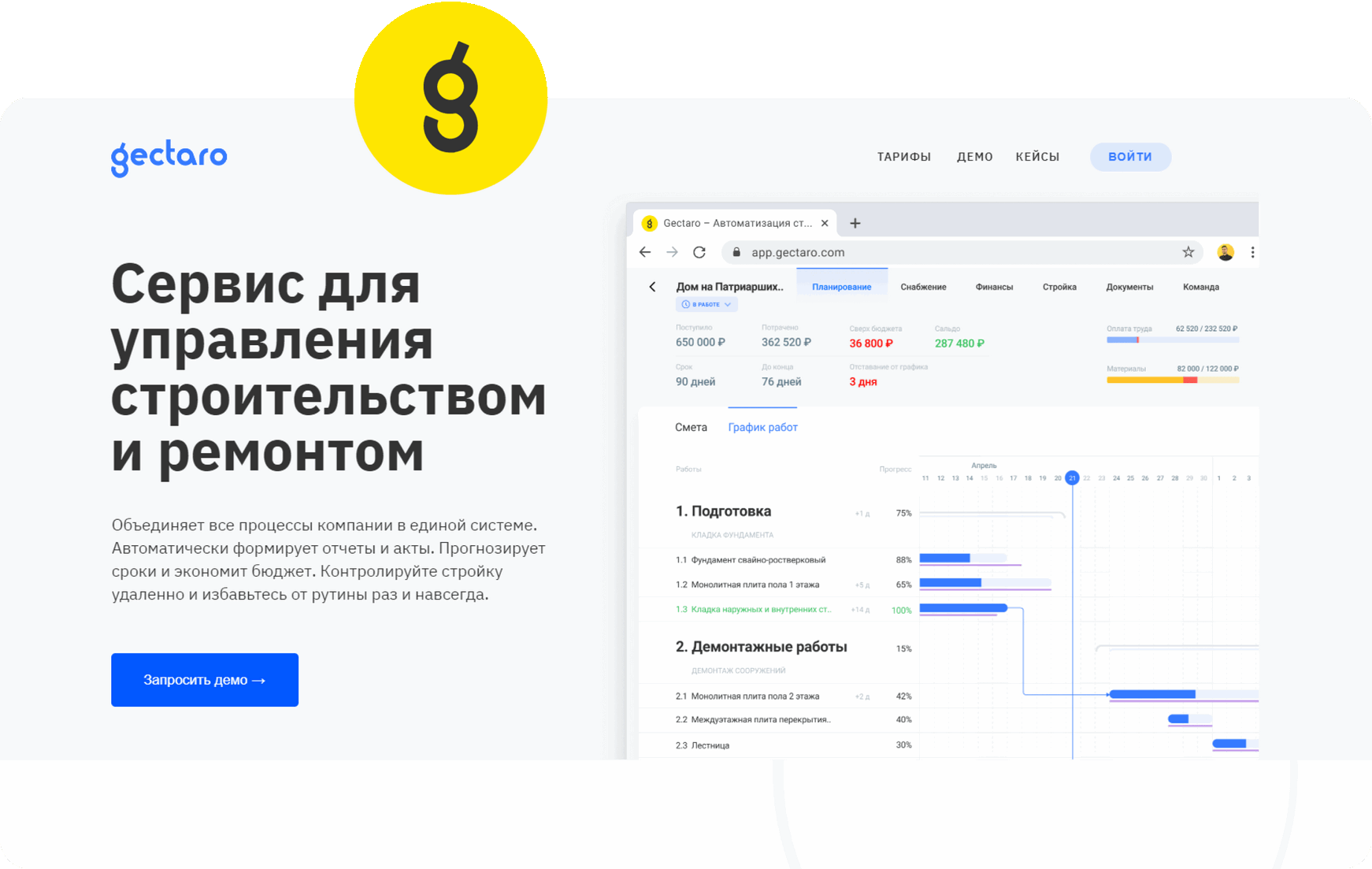

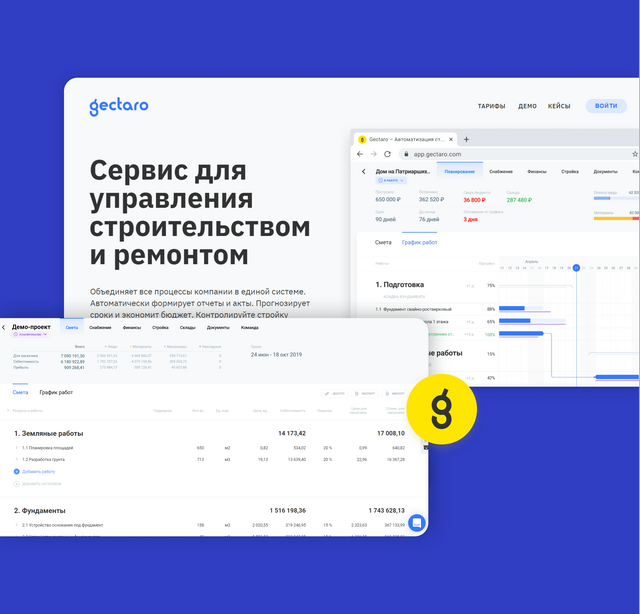

03Gectaro: онлайн-сервис для управления строительством и ремонтомОнлайн-сервис для планирования и контроля работ, сроков и финансов в строительных и ремонтных компаниях.Подробнее

03Gectaro: онлайн-сервис для управления строительством и ремонтомОнлайн-сервис для планирования и контроля работ, сроков и финансов в строительных и ремонтных компаниях.Подробнее

1. Персональные данные Посетителя обрабатываются в соответствии с ФЗ «О персональных данных» № 152-ФЗ.

2. При отправке формы обратной связи Посетитель предоставляет следующую информацию: имя, контактный номер телефона, адрес электронной почты.

3. Предоставляя свои персональные данные Владельцу сайта, Посетитель соглашается на их обработку Владельцем сайта, в том числе в целях выполнения Владельцем сайта обязательств перед Посетителем.

4. Под обработкой персональных данных понимается любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (в том числе передачу третьим лицам, не исключая трансграничную передачу, если необходимость в ней возникла в ходе исполнения обязательств), обезличивание, блокирование, удаление, уничтожение персональных данных.

5. Владелец сайта вправе использовать технологию «cookies». «Cookies» не содержат конфиденциальную информацию. Посетитель настоящим дает согласие на сбор, анализ и использование cookies, в том числе третьими лицами для целей формирования статистики и оптимизации рекламных сообщений.

6. Владелец сайта получает информацию об ip-адресе Посетителя. Данная информация не используется для установления личности посетителя.

7. Владелец сайта вправе осуществлять записи телефонных разговоров с Покупателем. При этом Владелец сайта обязуется: предотвращать попытки несанкционированного доступа к информации, полученной в ходе телефонных переговоров, и/или передачу ее третьим лицам, не имеющим непосредственного отношения к взаимодействию между Владельцем сайта и Посетителем, в соответствии с п. 4 ст. 16 Федерального закона «Об информации, информационных технологиях и о защите информации».